Linux: Unterschied zwischen den Versionen

Zovi (Diskussion | Beiträge) (→Hardware) |

Zovi (Diskussion | Beiträge) (→How to Add AppImage Application to Menu in Ubuntu) |

||

| (106 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 19: | Zeile 19: | ||

== Allgemeines == | == Allgemeines == | ||

| + | * https://www.zerotier.com/ - Mesh VPN Tool - noch testen | ||

| + | |||

| + | * Cockpit https://cockpit-project.org/ - Cockpit is a web-based graphical interface for servers - noch testen | ||

| + | |||

| + | * Kate - noch testen evt ein guter notepad++ ersatz | ||

* '''tasksel''' → PM Quick-Installtool für LAMP, DNS Server, und noch vieles mehr [https://help.ubuntu.com/community/Tasksel Tasksel Ubuntu Doc.] - [http://www.unixmen.com/linux-distributions/4-ubuntu/1239-install-lamp-with-1-command-in-ubuntu-1010-maverick-meerkat Guideline] | * '''tasksel''' → PM Quick-Installtool für LAMP, DNS Server, und noch vieles mehr [https://help.ubuntu.com/community/Tasksel Tasksel Ubuntu Doc.] - [http://www.unixmen.com/linux-distributions/4-ubuntu/1239-install-lamp-with-1-command-in-ubuntu-1010-maverick-meerkat Guideline] | ||

| Zeile 34: | Zeile 39: | ||

* Hipo - iPod manager → PM | * Hipo - iPod manager → PM | ||

| − | * K3b, (evt auch GnomeBaker) → PM - Brennproggies | + | * Brennproggies |

| + | |||

| + | :* K3b, (evt auch GnomeBaker) → PM - Brennproggies | ||

| + | |||

| + | :* Brasero PM | ||

:* [https://help.ubuntu.com/community/LightScribe LightScribe] | :* [https://help.ubuntu.com/community/LightScribe LightScribe] | ||

| Zeile 93: | Zeile 102: | ||

* Visio clon - 1000mal besser als Visio & OpenSource -> https://draw.io | * Visio clon - 1000mal besser als Visio & OpenSource -> https://draw.io | ||

| + | |||

| + | * Notepadqq - PM Notepad++ for Linux | ||

== Backup / Sync == | == Backup / Sync == | ||

| + | * Unbedingt anschauen! https://syncthing.net/downloads/ kommt auch übers wan mit unterbrüchen klar. | ||

* ReaR http://relax-and-recover.org/ BareMetal Desaster recovery tool | * ReaR http://relax-and-recover.org/ BareMetal Desaster recovery tool | ||

| Zeile 113: | Zeile 125: | ||

* QT-Fsarchiver - GUI Backup und Clone Tool für Partitionen - nice für ubuntu isostick https://wiki.ubuntuusers.de/qt-fsarchiver/ | * QT-Fsarchiver - GUI Backup und Clone Tool für Partitionen - nice für ubuntu isostick https://wiki.ubuntuusers.de/qt-fsarchiver/ | ||

| + | |||

| + | * HDDs Blockweise Sichern - [https://rescuezilla.com/ RescueZilla] | ||

| + | |||

| + | * Testen: KUP KDE Backup Tool | ||

| + | |||

| + | * Veeam ist spitze | ||

| + | |||

| + | * Noch testen: | ||

| + | ** Duplicati - mit GUI und Cloud zugang, Auch für WIN und Mac. DB inst local. Sieht toll aus | ||

| + | ** Pika Backup - Mit GUI. Sieht gut aus | ||

| Zeile 154: | Zeile 176: | ||

=== Löschen einer SSD === | === Löschen einer SSD === | ||

Siehe http://www.pcwelt.de/ratgeber/Datensicherheit-6581465.html | Siehe http://www.pcwelt.de/ratgeber/Datensicherheit-6581465.html | ||

| + | |||

| + | BleachBit --> PM | ||

| + | |||

| + | Gnome Disk | ||

| + | |||

| + | DBAN - Linux Distri auf iso | ||

| + | |||

<br /><br /><br /><br /> | <br /><br /><br /><br /> | ||

| Zeile 188: | Zeile 217: | ||

* MusE - PM - MIDI/Audio-Sequenzer und -Bearbeitungsprogramm | * MusE - PM - MIDI/Audio-Sequenzer und -Bearbeitungsprogramm | ||

| + | |||

| + | * Testen: SpotRec Um spotify Aufnamen zu machen | ||

== Video == | == Video == | ||

| − | * MakeMKV - MKV erzeugen PM | + | * MakeMKV - MKV erzeugen PM - https://forum.makemkv.com/forum/viewtopic.php?f=5&t=1053 for the beta key |

* DVD abspielen - siehe [https://help.ubuntu.com/community/Medibuntu Medibuntu] | * DVD abspielen - siehe [https://help.ubuntu.com/community/Medibuntu Medibuntu] | ||

| Zeile 197: | Zeile 228: | ||

* DVD95 - Ganz easy Sicherheitskopien erstellen → PM | * DVD95 - Ganz easy Sicherheitskopien erstellen → PM | ||

| − | * DeVeDe - Kuuler convertierer - DVD → PM\\ nice! | + | * DeVeDe - Kuuler convertierer - DVD → PM\\ nice! Können direkt DVDs ab MKVs erstellt werden. |

* PiTiVi → Video schneide Progi → einstellung für typo3-flash: format:FLV, grösse: 400x300, skalieren: 100%, 25fps, codec: x264enc, audio: l.a.m.e. mp3\\ | * PiTiVi → Video schneide Progi → einstellung für typo3-flash: format:FLV, grösse: 400x300, skalieren: 100%, 25fps, codec: x264enc, audio: l.a.m.e. mp3\\ | ||

| Zeile 224: | Zeile 255: | ||

TinTii - Den Bilern Farbe entnehmen oder verleihen | TinTii - Den Bilern Farbe entnehmen oder verleihen | ||

| + | |||

| + | |||

| + | === Screenshot === | ||

| + | |||

| + | * Geiles Tool Flameshot → PM | ||

| + | sudo apt install flameshot | ||

| + | |||

| + | * Shutter - Umständlich aber kann viel | ||

== Games == | == Games == | ||

| Zeile 285: | Zeile 324: | ||

* [http://www.webupd8.org/2017/02/screenlets-desktop-widgets-fixed-for.html Screenlets](Desktop Widgets) Fixed For Ubuntu 16.04, Available In PPA | * [http://www.webupd8.org/2017/02/screenlets-desktop-widgets-fixed-for.html Screenlets](Desktop Widgets) Fixed For Ubuntu 16.04, Available In PPA | ||

* Lshw Hardware anzeigen - noch checken | * Lshw Hardware anzeigen - noch checken | ||

| + | * sudo hardinfo in PM - Grafische Hardware Anzeige | ||

== Fun == | == Fun == | ||

| Zeile 331: | Zeile 371: | ||

* Time 4 Popcorn - Time 4 Popcorn is a simple open source torrent streaming application that uses the BitTorrent network to download and then share contemporary, high quality movies and TV. http://sysads.co.uk/2014/05/16/install-time-4-popcorn-3-1-ubuntu-14-04-13-10/ | * Time 4 Popcorn - Time 4 Popcorn is a simple open source torrent streaming application that uses the BitTorrent network to download and then share contemporary, high quality movies and TV. http://sysads.co.uk/2014/05/16/install-time-4-popcorn-3-1-ubuntu-14-04-13-10/ | ||

| + | |||

| + | * Check SW - hypnotix tv sw | ||

= Zovis Install String = | = Zovis Install String = | ||

| Zeile 347: | Zeile 389: | ||

= FAQ = | = FAQ = | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | == gvfsd-admin daemon authentication Window not disappear == | |

| − | + | ||

| + | I managed to remove it by pressing the Alt + F2, type "r" in the command box, and press enter. GNOME should restart and the window will disappear. | ||

| − | |||

| − | |||

| + | == Grosse Files generieren == | ||

| − | |||

| − | |||

| − | == | + | fallocate -l 100G filename |

| − | === | + | |

| − | + | == SSSD Active Directory integration von Linux == | |

| + | === Infos === | ||

| + | |||

| + | https://www.freeipa.org/images/c/cc/FreeIPA33-sssd-access-control.pdf | ||

| + | |||

| + | ---- | ||

| − | + | I solved this problem by adding the sudo group I'd created in AD to the /etc/polkit-1/localauthority.conf.d/51-ubuntu-admin.conf config file. | |

| − | + | In my case the AD group to allow sudo in the terminal was EngineeringSudo, so my 51-ubuntu-admin.conf file looks like this now. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | [Configuration] | ||

| + | AdminIdentities=unix-group:sudo;unix-group:admin;unix-group:EngineeringSudo | ||

| − | + | This works by making your AD sudo group an "Administrator" as far as PolKit is concerned. | |

| − | + | ---- | |

| − | + | Gute Anleitung von hier | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | https://ubuntu.com/server/docs/service-sssd | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | === | + | === Installationsanleitung === |

| − | + | Install the following packages: | |

| − | + | sudo apt install sssd-ad sssd-tools realmd adcli | |

| − | |||

| − | |||

| − | |||

| − | + | Join the domain | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | We will use the realm command, from the realmd package, to join the domain and create the sssd configuration. | |

| − | + | Let’s verify the domain is discoverable via DNS: | |

| − | |||

| + | $ sudo realm -v discover ad1.example.com | ||

| + | * Resolving: _ldap._tcp.ad1.example.com | ||

| + | * Performing LDAP DSE lookup on: 10.51.0.5 | ||

| + | * Successfully discovered: ad1.example.com ad1.example.com | ||

| + | type: kerberos | ||

| + | realm-name: AD1.EXAMPLE.COM | ||

| + | domain-name: ad1.example.com | ||

| + | configured: no | ||

| + | server-software: active-directory | ||

| + | client-software: sssd | ||

| + | required-package: sssd-tools | ||

| + | required-package: sssd | ||

| + | required-package: libnss-sss | ||

| + | required-package: libpam-sss | ||

| + | required-package: adcli | ||

| + | required-package: samba-common-bin | ||

| − | + | This performs several checks and determines the best software stack to use with sssd. sssd can install the missing packages via packagekit, but we installed them already previously. | |

| − | + | Now let’s join the domain: | |

| − | - | + | sudo realm join corp.itsroot.biz -U neku1opr@CORP.ITSROOT.BIZ -v --computer-ou="OU=Linux,OU=Servers,OU=Systems,OU=Company,DC=corp,DC=itsroot,DC=biz" --automatic-id-mapping=yes |

| + | |||

| + | realm join corp.stemoag.ch -U neku1@CORP.STEMOAG.CH -v --computer-ou="OU=Linux,OU=Systems,DC=corp,DC=stemoag,DC=ch" --automatic-id-mapping=yes | ||

| − | + | root@pluto11:~# cat /etc/sssd/sssd.conf | |

| + | [sssd] | ||

| + | domains = corp.stemoag.ch | ||

| + | config_file_version = 2 | ||

| + | services = nss, pam, sudo | ||

| + | |||

| + | [domain/corp.stemoag.ch] | ||

| + | default_shell = /bin/bash | ||

| + | krb5_store_password_if_offline = True | ||

| + | cache_credentials = True | ||

| + | krb5_realm = CORP.STEMOAG.CH | ||

| + | realmd_tags = manages-system joined-with-samba | ||

| + | id_provider = ad | ||

| + | fallback_homedir = /home/%u | ||

| + | ad_domain = corp.stemoag.ch | ||

| + | use_fully_qualified_names = False | ||

| + | ldap_id_mapping = False | ||

| + | access_provider = simple | ||

| + | simple_allow_groups = grp-rolle-LinuxAdmins, gpr-bere-LinuxPLUTO11 | ||

| − | + | [[Datei:sssd02.png]] | |

| − | |||

| − | + | Konfiguration: | |

| − | + | sudo nano /etc/sssd/sssd.conf | |

| + | WICHTIG: For Nested group membership practice, only works with “Simple Access Provider”! | ||

| + | * use_fully_qualified_names auf False setzen | ||

| + | * ldap_id_mapping = True | ||

| + | * access_provider = simple | ||

| + | * simple_allow_groups = CORP-LinuxServerAdmins, ubuntu2004-im | ||

| + | [[Datei:sssd03.png]] | ||

| + | also: | ||

| + | [sssd] | ||

| + | domains = corp.itsroot.biz | ||

| + | config_file_version = 2 | ||

| + | services = nss, pam | ||

| + | [domain/corp.itsroot.biz] | ||

| + | default_shell = /bin/bash | ||

| + | krb5_store_password_if_offline = True | ||

| + | cache_credentials = True | ||

| + | krb5_realm = CORP.ITSROOT.BIZ | ||

| + | realmd_tags = manages-system joined-with-samba | ||

| + | id_provider = ad | ||

| + | fallback_homedir = /home/%u | ||

| + | ad_domain = corp.itsroot.biz | ||

| + | use_fully_qualified_names = False | ||

| + | ldap_id_mapping = False | ||

| + | access_provider = simple | ||

| + | simple_allow_groups = CORP-LinuxServerAdmins, ubuntu2004-im | ||

| − | + | sudo systemctl restart sssd | |

| − | |||

| − | + | Test für login: | |

| + | sudo login | ||

| + | ubuntu2004-im login: neku1opr | ||

| + | Password: | ||

| + | (nun müsste das welcome Logo erscheinen und die Kommadozeile wechselt auf neku1opr@ubuntu2004-im:~$ | ||

| − | |||

| − | |||

| − | |||

| − | + | Automatic home directory creation: | |

| − | + | sudo pam-auth-update --enable mkhomedir | |

| − | + | Kerberos Tickets: | |

| + | sudo apt install krb5-user | ||

| + | Default Kerberos version5 realm: | ||

| + | CORP.ITSROOT.BIZ | ||

| + | [[Datei:sssd04.png]] | ||

| − | + | Test einer smbclient verbindung mit AD User: | |

| − | + | sudo login | |

| + | neku1opr@ubuntu2004-im:~$ smbclient -k -L ADServer01.corp.itsroot.biz | ||

| + | Sharename Type Comment | ||

| + | --------- ---- ------- | ||

| + | ADMIN$ Disk Remote Admin | ||

| + | C$ Disk Default share | ||

| + | fsroot Disk Share for DFS Namespace fsroot | ||

| + | IPC$ IPC Remote IPC | ||

| + | NETLOGON Disk Logon server share | ||

| + | software$ Disk Share for DFS Namespace software$ | ||

| + | SYSVOL Disk Logon server share | ||

| + | userdata Disk Share for DFS Namespace userdata | ||

| + | SMB1 disabled -- no workgroup available | ||

| + | neku1opr@ubuntu2004-im | ||

| − | + | Nun sollten wir ein Kerberos Ticket haben: | |

| − | + | neku1opr@ubuntu2004-im:~$ klist | |

| − | + | Ticket cache: FILE:/tmp/krb5cc_720201236_Gniy71 | |

| − | + | Default principal: neku1opr@CORP.ITSROOT.BIZ | |

| − | + | Valid starting Expires Service principal | |

| + | 12.10.2020 10:19:01 12.10.2020 20:19:01 krbtgt/CORP.ITSROOT.BIZ@CORP.ITSROOT.BIZ | ||

| + | renew until 13.10.2020 10:19:01 | ||

| + | 12.10.2020 10:19:12 12.10.2020 20:19:01 krbtgt/ITSROOT.BIZ@CORP.ITSROOT.BIZ | ||

| + | 12.10.2020 10:19:12 12.10.2020 20:19:01 krbtgt/CORP.ITSROOT.BIZ@ITSROOT.BIZ | ||

| + | 12.10.2020 10:19:44 12.10.2020 20:19:01 cifs/sonne11.corp.itsroot.biz@CORP.ITSROOT.BIZ | ||

| + | neku1opr@ubuntu2004-im:~$ | ||

| + | Usergruppen für sudo berechtigen: | ||

| + | sudo visudo | ||

| + | folgendes eintragen: | ||

| + | %CORP-LinuxServerAdmins ALL=(ALL) ALL | ||

| + | %ubuntu2004-im ALL=(ALL) ALL | ||

| − | + | [[Datei:sssd05.png]] | |

| + | Domainusers as AdminIdentities | ||

| − | + | Bitte noch '''unix-group:CORP-LinuxServerAdmins;''' in folgendem Configfile hinzufügen. | |

| − | + | sudo nano /etc/polkit-1/localauthority.conf.d/51-ubuntu-admin.conf | |

| − | |||

| − | |||

| − | |||

| + | [Configuration] | ||

| + | AdminIdentities=unix-group:sudo;unix-group:admin;unix-group:CORP-LinuxServerAdmins; | ||

| + | <br><br><br><br><br> | ||

| + | ---- | ||

| − | + | == Update Upgrade 'n Stuff == | |

| − | + | === Ubuntu 18.04 auf 20.04 schlägt fehl beim do-release-upgrade === | |

| − | + | ||

| − | + | deb http://ch.archive.ubuntu.com/ubuntu/ bionic-updates main restricted | |

| − | + | in '''/etc/apt/sources.list''' hinzufügen | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Dies versuchen...wenns nicht klappt unten weiter machen: | |

| − | + | sudo apt update && sudo apt install update-manager-core | |

| − | + | dann den eintrag wieder entfernen | |

| − | |||

| − | + | sudo apt update && sudo apt upgrade | |

| + | sudo apt install update-manager-core | ||

| + | sudo apt --purge autoremove | ||

| + | sudo do-release-upgrade | ||

| + | oder | ||

| + | sudo do-release-upgrade -d | ||

| + | sudo reboot | ||

| − | + | sudo apt install clamav-daemon clamtk-gnome && sudo systemctl is-enabled clamav-daemon && sudo systemctl is-enabled clamav-freshclam | |

| − | + | je nach dem noch externe ppas wieder aktivieren | |

| − | + | ---- | |

| + | <br><br><br><br> | ||

| + | === check number of pending regular updates === | ||

| + | ==== RedHat ==== | ||

| + | yum updateinfo list --quiet | wc -l | ||

| − | + | Nur Security Updates: | |

| − | + | yum updateinfo list sec --quiet | wc -l | |

| − | + | ==== Ubuntu ==== | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | /usr/lib/update-notifier/apt-check 2>&1 | cut -d ';' -f 1 | |

| − | |||

| − | |||

| − | |||

| + | Nur Security Updates: | ||

| + | /usr/lib/update-notifier/apt-check 2>&1 | cut -d ';' -f 2 | ||

| − | + | ---- | |

| − | |||

| − | |||

| + | <br><br><br><br> | ||

| − | == | + | === last time since the system was updated === |

| − | + | ==== RedHat ==== | |

| − | + | rpm -qa --queryformat '%{installtime} (%{installtime:date}) %{name}\n' | sort -n | tail -n 1 | |

| − | |||

| + | ==== Ubuntu ==== | ||

| + | find /boot/ini* -printf '%Cs\n' | head -1 | ||

| − | + | <br><br><br><br> | |

| − | + | == Zertifikate Certificates == | |

| − | + | PFX-Datei in PEM-Datei konvertieren | |

| − | + | Konvertierung in eine kombinierte PEM-Datei | |

| − | |||

| − | |||

| − | + | Um eine PFX-Datei in eine PEM-Datei zu konvertieren, die sowohl das Zertifikat als auch den privaten Schlüssel enthält, muss der folgende Befehl verwendet werden: | |

| + | openssl pkcs12 -in filename.pfx -out cert.pem -nodes | ||

| + | Konvertierung in separate PEM-Dateien | ||

| + | <br><br><br> | ||

| + | Mit folgenden Befehl können Sie den privaten Schlüssel aus einer PFX-Datei in eine PEM-Datei extrahieren: | ||

| + | openssl pkcs12 -in filename.pfx -nocerts -out key.pem | ||

| − | |||

| − | |||

| + | Nur das Zertifikat exportieren: | ||

| + | openssl pkcs12 -in filename.pfx -clcerts -nokeys -out cert.pem | ||

| − | |||

| − | + | Entfernen des Kennworts aus dem extrahierten privaten Schlüssel: | |

| − | + | openssl rsa -in key.pem -out server.key | |

| − | |||

| − | + | == Automatisation == | |

| + | === Ansible === | ||

| + | docs.ansible.com | ||

| − | + | awx wäre ein zentraler manager für ansible | |

| − | |||

| − | + | ==== Playbook ==== | |

| − | + | Beispiel installiere Updates und reboote falls nötig | |

| − | + | --- | |

| − | + | - hosts: all | |

| − | + | tasks: | |

| − | + | - name: updating the System | |

| − | + | yum: | |

| + | name: '*' | ||

| + | state: latest | ||

| + | - name: installing needreboot | ||

| + | yum: | ||

| + | name: yum-utils | ||

| + | state: present | ||

| + | - name: need-restart? | ||

| + | command: needs-restarting -r | ||

| + | failed_when: false | ||

| + | register: reboot | ||

| + | - name: reboot the system if required | ||

| + | debug: | ||

| + | msg: this would reboot now the System | ||

| + | when: reboot.rc == 1 | ||

| + | Beispiel User create und in sudoers wheel einpflegen | ||

| − | + | --- | |

| − | + | - hosts: all | |

| + | tasks: | ||

| + | - name: create user | ||

| + | user: tester | ||

| + | password: "{ { 'testpw' | password_hash('sha512, 'testsalt') }}" # oder gleich den hash eingeben mit password: "hash" | ||

| + | append: yes | ||

| + | groups: wheel | ||

| + | ==== Inventar ==== | ||

| + | alsible-inventory --graph | ||

| + | --- | ||

| + | ypsomed: | ||

| + | vars: | ||

| + | ansible_user: root | ||

| − | + | --- | |

| − | + | test: | |

| + | hosts: | ||

| + | me: | ||

| + | ansible_connection: local | ||

| + | == Docker == | ||

| − | == | + | === Aufbau === |

| + | [[Datei:docker_overview.jpg]] | ||

| − | === | + | === Persistent Volumes einbinden === |

| − | |||

| − | + | # Volume im Hostsystem erstellen oder einbinden | |

| + | # SELinux berechtigen (siehe unten) | ||

| + | # docker run -tid -e MYSQL_ROOT_PASSWORT=testpw -v /DatenPresistentPfad:/liv/var/ --name mariadb mariadb:latest | ||

| − | + | === SELinux Anpassungen für Doker zügs === | |

| − | + | Persistent Volumes ausserhalb Docker SELinux berechtigen | |

| + | chcon -Rt svirt_sandbox_file_t /Dateipfad | ||

| + | oder neu | ||

| + | chcon -Rt container_file_t /Dateipfad | ||

| − | + | === Starten eines Docker Containers === | |

| − | + | docker start -ti [ContainerName] | |

| + | -ti um in den Container mit dem Terminal zu verbinden. | ||

| − | |||

| − | + | === Port Weiterleitung === | |

| − | |||

| − | |||

| − | + | Port von extern nach inter mit den definierten Ports | |

| − | + | -p 3306:3306 -p 80:80 | |

| + | siehst du denn mit docker ps | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | === Docker Images === | |

| + | traefik iste ein toller reverseproxy | ||

| − | + | === Netzwerk === | |

| − | + | Standard ist Bridge Network | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | = | + | === Docker Image IP und Infos sehen |

| + | docker inspect e113fa732eca | ||

| − | == | + | == Prozess Management == |

| − | |||

| + | === ps === | ||

| + | für mein Login: | ||

| + | ps | ||

| − | + | alle Prozesse: | |

| − | + | ps -ef | |

| + | |||

| + | top | ||

| − | + | === dystemd === | |

| − | + | Überblick der running Services | |

| − | |||

| − | = | + | systemctl --state=running |

| − | + | UNIT LOAD ACTIVE SUB DESCRIPTION | |

| − | + | session-843.scope loaded active running Session 843 of user neku1adm | |

| + | auditd.service loaded active running Security Auditing Service | ||

| + | chronyd.service loaded active running NTP client/server | ||

| − | |||

| − | |||

| + | Target sind nun die alten Runlevels | ||

| − | |||

| − | |||

| + | Dependensylist eines Services: | ||

| + | [root@tiaki02 ~]# systemctl list-dependencies sshd | ||

| + | sshd.service | ||

| + | ● ├─sshd-keygen.service | ||

| + | ● ├─system.slice | ||

| − | |||

| − | |||

| − | + | Definition anzeigen eines Services: | |

| − | [root@tiaki02 ~]# | + | [root@tiaki02 ~]# systemctl cat sshd |

| − | + | # /usr/lib/systemd/system/sshd.service | |

| − | - | + | [Unit] |

| + | Description=OpenSSH server daemon | ||

| + | Documentation=man:sshd(8) man:sshd_config(5) | ||

| + | After=network.target sshd-keygen.service | ||

| + | Wants=sshd-keygen.service | ||

| + | |||

| + | [Service] | ||

| + | Type=notify | ||

| + | EnvironmentFile=/etc/sysconfig/sshd | ||

| + | ExecStart=/usr/sbin/sshd -D $OPTIONS | ||

| + | ExecReload=/bin/kill -HUP $MAINPID | ||

| + | KillMode=process | ||

| + | Restart=on-failure | ||

| + | RestartSec=42s | ||

| + | |||

| + | [Install] | ||

| + | WantedBy=multi-user.target | ||

[root@tiaki02 ~]# | [root@tiaki02 ~]# | ||

| + | === alle offenen files lsof === | ||

| + | lsof | grep etc | ||

| + | oder | ||

| + | lsof /etc/ssh/ | ||

| + | == Loging == | ||

| − | + | === Logs allgemein === | |

| − | + | /var/log/ | |

| − | + | /var/log/audit | |

| − | |||

| − | + | /var/Log/messages alles ausser die definierten logs | |

| − | + | ||

| − | |||

| − | + | journalctl --since 9:05:00 --until 12:00:00 | |

| − | + | -p nur warnings | |

| + | -u sshd sehr Hilfreich | ||

| + | -b bootlogs | ||

| + | -b -1 bootlogs vorletster boot | ||

| + | === Suche === | ||

| + | less FILE und dann "/" für Suche | ||

| + | Taste n für next | ||

| + | Schift+G Ende vom Log | ||

| − | |||

| + | === last === | ||

| + | Loging History | ||

| + | last | ||

| − | |||

| − | |||

| − | |||

| − | |||

| + | == Networking == | ||

| + | ip addr | ||

| + | ip l Physikalisch Links | ||

| + | ip r route | ||

| − | |||

| − | + | /etc/sysconfig/network-scripts/ifcfg-ens192 | |

| − | + | nmcli con - Connections anzeigen, es können mehrere Connections pro IF angelegt werden | |

| − | + | nmcli d - Devices | |

| + | |||

| + | === Hostname === | ||

| + | hostnamectl | ||

| − | + | set-hostnamectl tsetserver2 | |

| + | === timedatectl === | ||

| + | Zeitzonen einstellen | ||

| − | |||

| − | |||

| + | === Tools === | ||

| − | === | + | ==== Telnet ==== |

| − | + | telnet google.ch:80 | |

| + | GET /HTML1.1 | ||

| − | + | telnet localhost:22 | |

| − | + | === netcat === | |

| − | + | nc localhost 22 | |

| − | + | nc localhost 1-100 | |

| − | |||

| − | |||

| − | |||

| − | = | + | MiniChat =) |

| − | + | nc -l 4444 auf dem einen Host | |

| − | + | auf dem anderen Host | |

| + | nc IP Port | ||

| + | nc 172.1.1.23 4444 | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | === | + | === nmap === |

| − | + | nmap localhost - | |

| − | |||

| − | |||

| + | === ethtool === | ||

| + | ethtool ens192 | ||

| − | |||

| − | |||

| − | === | + | == Proxy == |

| − | |||

| − | |||

| − | |||

| − | |||

| + | === Proxy System weit aktivieren === | ||

| + | To set the proxy environment variables to apply to all the system users or persistent across all shells, you can append these lines to /etc/environment. | ||

| − | == | + | echo -e "http_proxy=http://192.168.43.100:3128/\nhttps_proxy=https://192.168.43.100:3128/" | sudo tee -a /etc/environment |

| − | |||

| − | |||

| − | |||

| − | |||

| + | http_proxy=http://192.168.43.100:3128/ | ||

| + | https_proxy=https://192.168.43.100:3128/ | ||

| − | + | Note that these settings will only take effect on login again since the /etc/environment is read on system login. However, you can still use netplan command to apply the settings. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | sudo netplan apply | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | To test this out, try to download anything from the terminal or run the system update. You will see that the connections is happening through the proxy server. | ||

| − | + | wget google.com | |

| + | --2019-03-23 12:34:05-- http://google.com/ | ||

| + | Connecting to 192.168.43.100:3128... | ||

| − | + | sudo apt update | |

| + | 0% [Connecting to 192.168.43.100 (192.168.43.100)] [Connecting to 192.168.43.100 (192.168.43.100)]... | ||

| − | |||

| − | + | === Proxy nur für APT === | |

| + | To configure proxy settings for APT only, you can simply create proxy configuration file under /etc/apt/apt.conf.d/. | ||

| − | - | + | echo -e 'Acquire::http::Proxy "http://192.168.43.100:3128/";\nAcquire::https::Proxy "https://192.168.43.100:3128/";' | sudo tee /etc/apt/apt.conf.d/02proxy |

| − | + | Acquire::http::Proxy "http://192.168.43.100:3128/"; | |

| − | + | Acquire::https::Proxy "https://192.168.43.100:3128/"; | |

| − | |||

| − | + | If your proxy server requires username/password authentication, then the environment variables would set as below; | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | http_proxy=http://Username:Password@192.168.43.100:3128/ | |

| − | + | https_proxy=https://Username:Password@192.168.43.100:3128/ | |

| − | + | For APT; | |

| − | + | Acquire::http::Proxy "http://Username:Password@192.168.43.100:3128/"; | |

| − | + | Acquire::https::Proxy "https://Username:Password@192.168.43.100:3128/"; | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | = | + | If you are looking at running at command for just that moment via proxy, you may prefix apt command with proxy settings as shown below; |

| − | + | sudo 'http_proxy=http://192.168.43.100:3128' apt update | |

| − | + | or | |

| − | + | sudo 'http_proxy=http://Username:Password@192.168.43.100:3128' apt update | |

| − | + | ||

| − | + | == Firewall == | |

| − | |||

| − | == | + | === Gufw Firewall on Ubuntu === |

| − | == | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

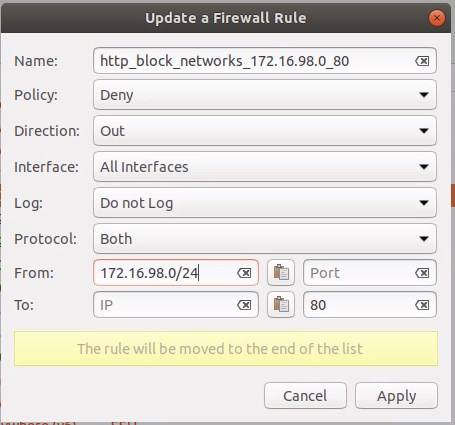

| − | + | To block IP ranges fillout like this: | |

| + | [[Datei:linux_gufw_firewall_iprange01.jpg]][[Datei:linux_gufw_firewall_iprange02.jpg]] | ||

| − | + | 172.16.98.0/24 | |

| − | ==== | + | == Security == |

| − | |||

| − | + | === Security Check === | |

| + | für Ubuntu und Debian: | ||

| − | + | Checksecurity besteht aus einer Reihe von Plugins, die Sie jeweils in einer Konfigurationsdatei anpassen. Die entsprechenden Files liegen im Textformat vor, zum Einrichten des Diensts genügt daher ein einfacher Editor. Beim Aufruf von Checksecurity arbeitet das Programm die aktivierten Plugins nacheinander ab und gibt die Ergebnisse der Tests im Terminal aus. | |

| − | |||

| − | |||

| − | |||

| − | + | * Checksecurity --> PM | |

| − | + | === SELinux / Apparmor === | |

| − | |||

| − | |||

| + | User die in SELinux eingebunden sind. | ||

| + | semanage user -l | ||

| + | Wichtig sind | ||

| + | * fcontext | ||

| + | * boolean | ||

| + | ==== Portconfigs ==== | ||

| + | Show Portconfics | ||

| + | semanage port -l | ||

| − | + | z.B. | |

| + | semanage -l | grep http | ||

| − | |||

| − | + | ad a Port to http SELinux Roule (-a = add, -m = modifie) : | |

| + | semanage port -a -t http_port_t -p tcp 9192 | ||

| − | |||

| − | + | ==== Filemanagement ==== | |

| − | # | + | fcontext |

| − | + | ||

| − | + | Zeigt SELinux Parts | |

| − | + | [root@tiaki02 ~]# ls -lZ | |

| − | + | -rw-------. root root system_u:object_r:admin_home_t:s0 anaconda-ks.cfg | |

| − | + | -rw-r--r--. root root unconfined_u:object_r:admin_home_t:s0 qq | |

| − | + | [root@tiaki02 ~]# | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | User : object : Type : Sercurity Level | |

| + | system_u :object_r :admin_home_t:s0 | ||

| − | + | Ändern fcontext to librarry: | |

| + | semanage fcontext -a -t sshd_key_t /etc/ssh/sshd_conmfig | ||

| − | + | ändern mit chcon (nur temporär: | |

| − | + | change a Type | |

| − | + | chcon -t ssh_key_t /etc/sshd/sshd_config | |

| − | + | ||

| − | + | Reset der chcon | |

| − | + | restorechcon -v /etc/sshd/ssd_config | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | semanage fcontext -a -t sshd_key_t /etc/ssh/sshd_conmfig | |

| − | |||

| − | == | + | ==== boolean ==== |

| + | semanage boolean -l |grep httpd | ||

| − | + | ==== logs ==== | |

| + | /var/log/audit/audit.log | ||

| − | |||

| − | |||

| − | + | Es kann auch ein einzelner Typ auf permissive gesetzt werden | |

| + | semanage permissive -a ssh_t | ||

| + | und mit folgendem wird dies aufgelistet: | ||

| + | semanage permissive -l | ||

| − | + | === netstat === | |

| + | Sehen an welchen Ports was hört: | ||

| + | netstat -tulpn | ||

| − | + | Z.B. sehen welche IPs im augenblick auf eine webseite connected sind: | |

| − | + | netstat -tn | grep ESTA | grep ":80 " | |

| − | + | oder als anfang für eine Statistik: | |

| − | + | netstat -tnc | grep ESTA | grep ":80 ">>stats.txt | |

| + | === fail2ban === | ||

| + | Dynamischer FW Blocker für Bruteforce Attacken. | ||

| − | + | === Kurs === | |

| − | + | RedHat Software Collection RHSCL | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | == Debug == | |

| + | zb: | ||

| + | journalctl -u crond -f | ||

| − | == | + | == User == |

| − | + | userdel [USERtoDELETE] | |

| + | useradd [NEWUSER] | ||

| + | passwd [NEWUSER] | ||

| − | === | + | === User abmelden CLI === |

| − | + | who -u | |

| − | + | that give you the PID | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Then you can kill the user session. | |

| − | + | kill "pid" | |

| + | oder | ||

| + | sudo pkill -9 -u username | ||

| − | + | == SAN/FC/HBA/Disc == | |

| − | + | === Display Physical Volume === | |

| − | + | pvdisplay | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | === Display Logical Group === | ||

| + | vgdisplay | ||

| − | |||

| − | |||

| + | === Display Logical Volume === | ||

| + | lvdisplay | ||

| − | |||

| − | |||

| − | + | === SAN Karte identifizieren === | |

| − | + | [root@hszf04 scsi]# lspci -nn | grep "Fibre Channel" | |

| − | + | 24:00.0 Fibre Channel [0c04]: QLogic Corp. ISP2532-based 8Gb Fibre Channel to PCI Express HBA [1077:2532] (rev 02) | |

| − | " | + | 27:00.0 Fibre Channel [0c04]: QLogic Corp. ISP2532-based 8Gb Fibre Channel to PCI Express HBA [1077:2532] (rev 02) |

| − | + | [root@hszf04 scsi]# | |

| − | |||

| − | |||

| + | === Check ob die HBA Treiber im Kernel geladen sind === | ||

| + | [root@hszf04 scsi]# lsmod | grep qla2xxx | ||

| + | qla2xxx 621980 0 | ||

| + | scsi_transport_fc 64056 1 qla2xxx | ||

| + | [root@hszf04 scsi]# | ||

| − | + | === SAN Port Status === | |

| + | [root@hszf04 scsi]# cat /sys/class/fc_host/host*/port_state | ||

| + | Online | ||

| + | Online | ||

| + | [root@hszf04 scsi]# | ||

| − | == | + | == Passwörter == |

| − | + | === Reset root PW === | |

| − | === | + | getestet auf RedHat RHEL7 |

| − | + | * Reboot the system . | |

| − | + | * In the grub menu, press escape key to prevent the system from booting. Edit the grub menu by pressing “e” . | |

| − | + | * Press the arrow keys to get the “linux16” line and press “end” key. This will take you to the end of the line. | |

| − | + | * Here add ” rd.break console=tty1 ” | |

| − | + | * Press control-x to boot the system. | |

| − | + | * You will get the “switch-root” prompt like below. | |

| − | + | * switch_root:/# mount -o remount,rw /sysroot | |

| + | * switch_root:/# chroot /sysroot | ||

| + | * sh-4.2# passwd root | ||

| + | * By default, SE-Linux will be enabled on RHEL7 . So create a blank file in the name of “.autorelabel” under root. sh-4.2# touch /.autorelabel | ||

| + | * Exit from the chroot jail and exit from the initramfs. | ||

| + | * System will reboot and perform a full SELinux relabel , then reboot again. | ||

| + | * Once the system is rebooted, you will be able to login with new root password which you have set it | ||

| − | |||

| − | |||

| − | + | == Bootstik == | |

| − | + | === Windows Bootstik auf Linux erstellen === | |

| − | + | * Etcher https://etcher.io/ | |

| − | + | * Fork http://www.webupd8.org/2016/06/make-bootable-windows-10-usb-install.html | |

| − | + | * Multiboot - Geil - aber ersteuä uf windoof https://pendrivelinux.com/yumi-multiboot-usb-creator/ | |

| + | ---- | ||

| − | + | == SAMBA == | |

| + | === Einzelne Hosts berechtigen ohne Useranmeldung === | ||

| + | smb.conf | ||

| − | + | #smb.conf is the main Samba configuration file. You find a full commented | |

| − | + | #version at /usr/share/doc/packages/samba/examples/smb.conf.SUSE if the | |

| − | + | #samba-doc package is installed. | |

| + | # Date: 2013-12-13 | ||

| + | [global] | ||

| + | workgroup = WORKGROUP | ||

| + | passdb backend = tdbsam | ||

| + | printing = cups | ||

| + | printcap name = cups | ||

| + | printcap cache time = 750 | ||

| + | cups options = raw | ||

| + | map to guest = Bad User | ||

| + | include = /etc/samba/dhcp.conf | ||

| + | logon path = \\%L\profiles\.msprofile | ||

| + | logon home = \\%L\%U\.9xprofile | ||

| + | logon drive = P: | ||

| + | usershare allow guests = Yes | ||

| + | security = share | ||

| + | ; unix extensions = no | ||

| + | ### SQL Backup Shares - Tests ### | ||

| + | include = /etc/samba/shares/shares.conf | ||

| − | + | In der includeten shares.conf können pro Share verschiedene Einstellungen gemacht werden.<br> | |

| + | Bei wenigen Shares können die Shareangaben auch gleich direkt in der smb.conf gepflegt werden | ||

| − | + | /etc/samba/shares/shares.conf | |

| − | + | [test] | |

| − | + | comment = Temporary file space | |

| − | + | path = /tmp/test | |

| − | + | read only = no | |

| − | + | browseable = yes | |

| + | writeable = yes | ||

| + | public = yes | ||

| + | [v05zck] | ||

| + | comment = Test Share zum Einrichttest | ||

| + | path = /mnt/nfs_cifs_sql/v05zck | ||

| + | browseable = yes | ||

| + | read only = no | ||

| + | create mode = 0777 | ||

| + | public = yes | ||

| + | hosts deny = ALL | ||

| + | hosts allow = 172.27.41.195 | ||

| + | [v06tst] | ||

| + | comment = for SLQ Server v06tst | ||

| + | path = /mnt/nfs_cifs_sql/hhh | ||

| + | browseable = yes | ||

| + | read only = no | ||

| + | create mode = 0777 | ||

| + | public = yes | ||

| + | hosts deny = ALL | ||

| + | hosts allow = 172.27.41.94 172.27.41.201 172.27.41.195 | ||

| − | + | == VLAN hinzufügen == | |

| + | suse: | ||

| + | * gehe als root ins Verzeichnis */etc/sysconfig/network* | ||

| + | * kopiere am einfachsten eine bestehene vlan Config cp -p ifcfg-vlan1292 ifcfg-vlan*** | ||

| + | * bearbeite sie mit vi ifcfg-vlan*** | ||

| + | * lese die Configs neu ein: rcnetwork restart | ||

| + | * kontrolliere mit ifconfig das IF....voila | ||

| − | + | == Startablauf == | |

| − | + | === /etc/init.d === | |

| − | + | * Startscript in /etc/init.d/ erstellen | |

| + | * Aktivieren mit ''chkconfig '' | ||

| + | hbli01:/etc/init.d # chkconfig gst --list | ||

| + | gst 0:off 1:off 2:off 3:off 4:off 5:on 6:off | ||

| + | hbli01:/etc/init.d # chkconfig gst off | ||

| + | insserv: script nsrps is broken: incomplete LSB comment. | ||

| + | insserv: missing `Provides:' entry: please add. | ||

| + | hbli01:/etc/init.d # chkconfig gst on | ||

| + | insserv: script nsrps is broken: incomplete LSB comment. | ||

| + | insserv: missing `Provides:' entry: please add. | ||

| + | insserv: Service network is missed in the runlevels 4 to use service agentsvc | ||

| + | insserv: Service syslog is missed in the runlevels 4 to use service agentsvc | ||

| + | insserv: Service ipmidrv is missed in the runlevels 4 to use service hp-health | ||

| + | insserv: Service networker is missed in the runlevels 3 to use service gst | ||

| + | hbli01:/etc/init.d # chkconfig gst --list | ||

| + | gst 0:off 1:off 2:off 3:on 4:off 5:on 6:off | ||

| + | hbli01:/etc/init.d # | ||

| − | + | <br><br><br> | |

| − | |||

| − | + | === Ubuntu 18.04/Autostart === | |

| − | + | ==== für Dektop Programme ==== | |

| + | Für alle Benutzer | ||

| − | 1. | + | Eine Sitzung gilt natürlich immer nur für den Benutzer, der gerade angemeldet ist. Soll ein Programm immer gestartet werden, egal welcher Benutzer sich gerade anmeldet, so ist dies auch möglich. Dazu muss man im Verzeichnis /etc/xdg/autostart/ mit Root-Rechten eine .desktop-Datei für das zu startende Programm mit einem Texteditor [1][2] anlegen. Die Datei darf einen beliebigen Namen besitzen, muss aber die Endung .desktop haben, z.B. MeinStartProgramm.desktop. Eine minimale .desktop-Datei hat folgendes Format: |

| − | + | [Desktop Entry] | |

| + | Type=Application | ||

| + | Name=Musterprogramm | ||

| + | Exec=Auszuführendes Kommando | ||

| − | + | Will man zusätzlich steuern, in welchen Desktop-Umgebungen der Autostart ausgeführt wird, benötigt man eine weitere Zeile wie: | |

| − | + | OnlyShowIn=GNOME;Unity; # diese Datei wird nur in GNOME und Unity gestartet | |

| + | # oder alternativ | ||

| + | NotShowIn= | ||

| + | |||

| + | |||

| + | |||

| + | |||

| + | |||

| + | |||

| + | ==== Autostart einrichten ==== | ||

| + | |||

| + | Annahme in dieser Anleitung: Der eingeschränkte Benutzer für OpenSim heißt "maria". | ||

| + | |||

| + | Wir kopieren das folgende Skript mit beispielsweise dem Dateinamen "maria-autostart.sh" als user root nach /etc/systemd/system . (Es kann ein beliebiges Verzeichnis gewählt werden, wir wählen hier der Übersichtlichkeit halber das Verzeichnis mit der Konfigurationsdatei.) Mit diesem Script wird beim Rechnerstart das selbstgemachte Firewall-Script aufgerufen. Schließlich wird der Benutzer auf den eingeschränkten OpenSim-Account gesetzt (hier maria), und in dessen Home-Verzeichnis eine Datei "autostart.sh" aufgerufen. Über die autostart.sh kann später der eingeschränkte Benutzer beim Hochlauf selber Programme starten. | ||

| + | vi /etc/systemd/system/maria-autostart.sh | ||

| − | + | #!/bin/sh | |

| − | + | # | |

| − | + | # /etc/systemd/system/maria-autostart.sh | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | case $1 in | ||

| + | start) | ||

| + | bash /root/firewall.sh | ||

| + | su maria -l -c 'bash autostart.sh' & | ||

| + | ;; | ||

| + | stop) | ||

| + | ;; | ||

| + | *) | ||

| + | echo "Usage: $0 {start|stop}" | ||

| + | exit 1 | ||

| + | ;; | ||

| + | esac | ||

| + | |||

| + | Danach setzen wir die Ausführungsrechte: | ||

| − | + | chmod u+x /etc/systemd/system/maria-autostart.sh | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Damit unser Script als Service gestartet werden kann, benötigt es noch eine Konfigurationsdatei. Hier ist das Verzeichnis /etc/systemd/system zwingend, die Dateiendung .service ebenso. Also nennen wir die Konfigurationsdatei sinnvoll "maria-autostart.service": | |

| − | + | vi /etc/systemd/system/maria-autostart.service | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | [Unit] | |

| + | Description=At system boot start firewall and call autostart.sh of user. | ||

| + | |||

| + | [Service] | ||

| + | Type=oneshot | ||

| + | ExecStart=/etc/systemd/system/maria-autostart.sh start | ||

| + | ExecStop=/etc/systemd/system/maria-autostart.sh stop | ||

| + | RemainAfterExit=yes | ||

| + | |||

| + | [Install] | ||

| + | WantedBy=multi-user.target | ||

| − | + | Wenn beide Dateien erstellt sind, muss der neue Service noch aktiviert werden: | |

| − | + | systemctl enable maria-autostart.service | |

| − | + | Nun logge mit dem eingeschränkten OpenSim-Account ein und erstelle in dessen Home-Verzeichnis (hier maria) eine vorerst leere Textdatei mit dem Namen "autostart.sh". Diese Datei wird später mit den Startbefehlen für OpenSim gefüllt. Mache dies nicht als User root, weil sonst später der eingeschränkte User die Datei nicht ändern kann! Setze Ausführungsrechte: "chmod u+x autostart.sh" | |

| − | + | == Rechner einmal täglich booten == | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | (Zur Vertiefung siehe auch: https://wiki.ubuntuusers.de/Cron/) | |

| − | + | OpenSim ist ja noch im Beta-Stadium, und läuft manchmal nicht ganz stabil. Deshalb soll der Rechner jeden Tag einmal neu starten. Füge dafür in der Datei /etc/crontab folgende Zeile ein: | |

| − | |||

| − | + | 0 6 * * * root shutdown -r now | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Die Zahlen geben die Uhrzeit an, hier 6:00 Uhr. | |

| − | |||

| − | |||

| − | |||

| − | |||

| + | <br><br><br> | ||

| + | == IPMI == | ||

| + | ipmitool installieren | ||

| + | auf ipmi adresse verbinden | ||

| + | ipmitool -I lanplus -H xxx.xxx.xxx.xxx -U admin shell | ||

| + | Zovi - Test ob login ohne PW möglich (cipher-suite-0 attack) =) | ||

| + | ipmitool -I lanplus -H xxx.xxx.xxx.xxx -P bad_passwd -C0 user list | ||

| + | oder | ||

| + | ipmitool -I lanplus -H xxx.xxx.xxx.xxx -U admin -P bad_passwd -C0 user list | ||

| + | oder | ||

| + | ipmitool -I lanplus -H xxx.xxx.xxx.xxx -U root -P bad_passwd -C0 user list | ||

| − | + | [https://isc.sans.edu/forums/diary/New+Supermicro+IPMIBMC+Vulnerability/18285/ Infos] | |

| − | |||

| − | |||

| + | == Allgemein == | ||

| + | === Message Banner Login Text === | ||

| − | + | ==== Banner für User ==== | |

| + | Für einen speziellen User ein Login Banner machen | ||

| + | vi ~/.bashrc | ||

| + | --- | ||

| + | echo "################################################################################################################################" | ||

| + | echo "-------------------- Maybe Networker Servers are in \"Failover mode\", be careful, you're logged in on hbeh05 --------------------" | ||

| + | echo "################################################################################################################################" | ||

| − | === | + | ==== Login Banner ==== |

| − | + | Welcome Banner für alle | |

| − | |||

| + | vi /etc/motd | ||

| − | + | ############################### | |

| − | + | # # | |

| − | + | # Welcome on Machine1 # | |

| + | # # | ||

| + | ############################### | ||

| + | |||

| + | um die Farben zu wechseln mus folgendes gemacht werden: | ||

| + | [user@box]$ echo -en "\033[1;34m" >> /etc/motd | ||

| + | [user@box]$ echo "Colored text of your motd file....." >> /etc/motd | ||

| + | [user@box]$ echo -en "\033[0m" >> /etc/motd | ||

| + | <pre> | ||

| + | Code Color | ||

| + | ----------------------------- | ||

| + | [0;30m | black text | ||

| + | [0;31m | red | ||

| + | [0;32m | green | ||

| + | [0;33m | blue | ||

| + | [0;34m | purple | ||

| + | [0;35m | cyan | ||

| + | [0;36m | silver | ||

| + | [0;40m | red back. | ||

| + | [0;41m | green back. | ||

| + | [0;42m | brown back. | ||

| + | [0;43m | blue back. | ||

| + | [0;44m | purple back. | ||

| + | [0;45m | cyan back. | ||

| + | [0;46m | silver back. | ||

| + | background | ||

| + | +---------------------------------------+ | ||

| + | |Dark Gray 1;30 | | ||

| + | |Light Blue 1;34 | | ||

| + | |Light Green 1;32 | | ||

| + | |Light Cyan 1;36 | | ||

| + | |Light Red 1;31 | | ||

| + | |Light Purple 1;35 | | ||

| + | |Yellow 1;33 | | ||

| + | |White 1;37 | | ||

| + | +---------------------------------------+ | ||

| − | + | Beispiel: | |

| − | + | rm /etc/motd && echo "_/ _/ _/ | |

| + | _/ _/ _/_/_/ _/_/_/ _/_/ _/_/_/ _/_/ _/_/ _/_/_/ | ||

| + | _/ _/ _/ _/_/ _/ _/ _/ _/ _/ _/_/_/_/ _/ _/ | ||

| + | _/ _/ _/ _/_/ _/ _/ _/ _/ _/ _/ _/ _/ | ||

| + | _/ _/_/_/ _/_/_/ _/_/ _/ _/ _/ _/_/_/ _/_/_/ | ||

| + | _/ | ||

| + | _/" >> /etc/motd && echo -en "\033[1;31m" >> /etc/motd && echo " _ _ | ||

| + | | | |_ ._ _|_ ) |_|_ / \ |_|_ | _|_ _ | ||

| + | |_| |_) |_| | | |_ |_| /_ | o \_/ | |_ |_ _>" >> /etc/motd && echo -en "\033[0m" >> /etc/motd && echo " | ||

| + | Managed by Network Team | ||

| + | " >> /etc/motd && cat /etc/motd | ||

| − | + | </pre> | |

| − | === | + | === Auslesen CPU === |

| + | Usage nach Prozess: | ||

| + | top | ||

| + | Ussage pro CPU: | ||

| + | mpstat -P ALL 2 | ||

| − | |||

| − | |||

| − | + | === Auslesen Memory used === | |

| + | vmstst 3 | ||

| − | |||

| − | |||

| − | |||

| + | === Grösse auslesen von Ordner === | ||

| + | du -hs /<pfad>/* | ||

| + | Zeigt nur diesen Ordner an: | ||

| + | du -hs /<pfad>/ | ||

| + | "-d 0" zeigt nur ein Level von Ordnern an und rechnet sie zusammen | ||

| + | du -h -d 0 /mnt/nfs_cifs_sql/ | ||

| − | + | BM zeigt Resultat in MB an | |

| − | + | du -hBM -d 0 /mnt/nfs_cifs_sql/* | |

| + | Sortieren nach grösse | ||

| + | du -hs /var/* | sort -h | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | <br><br><br> | ||

| − | + | == Netzwerk zügs == | |

| − | + | === WIFI === | |

| + | Echtzeit Signalstärke sehen | ||

| + | watch -n1 iwconfig | ||

| − | |||

| − | |||

| + | === Bonding === | ||

| + | [http://www.linuxfoundation.org/collaborate/workgroups/networking/bonding Detailierte Doku] | ||

| − | + | ==== Bonding Modes ==== | |

| + | Descriptions of bonding modes | ||

| − | + | '''Mode 0''' | |

| + | |||

| + | balance-rr | ||

| − | + | Round-robin policy: Transmit packets in sequential order from the first available slave through the last. This mode provides load balancing and fault tolerance. | |

| − | + | '''Mode 1''' | |

| − | + | active-backup | |

| − | + | Active-backup policy: Only one slave in the bond is active. A different slave becomes active if, and only if, the active slave fails. The bond's MAC address is externally visible on only one port (network adapter) to avoid confusing the switch. This mode provides fault tolerance. The primary option affects the behavior of this mode. | |

| − | + | '''Mode 2''' | |

| + | balance-xor | ||

| + | XOR policy: Transmit based on selectable hashing algorithm. The default policy is a simple source+destination MAC address algorithm. Alternate transmit policies may be selected via the xmit_hash_policy option, described below. This mode provides load balancing and fault tolerance. | ||

| − | + | '''Mode 3''' | |

| − | + | ||

| − | + | broadcast | |

| − | |||

| − | + | Broadcast policy: transmits everything on all slave interfaces. This mode provides fault tolerance. | |

| − | |||

| − | + | '''Mode 4''' | |

| − | |||

| − | |||

| − | + | 802.3ad | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | IEEE 802.3ad Dynamic link aggregation. Creates aggregation groups that share the same speed and duplex settings. Utilizes all slaves in the active aggregator according to the 802.3ad specification. | |

| − | |||

| − | + | Prerequisites: 1.Ethtool support in the base drivers for retrieving the speed and duplex of each slave. 2.A switch that supports IEEE 802.3ad Dynamic link aggregation. Most switches will require some type of configuration to enable 802.3ad mode. | |

| − | |||

| − | |||

| − | |||

| − | |||

| + | '''Mode 5''' | ||

| + | balance-tlb | ||

| + | Adaptive transmit load balancing: channel bonding that does not require any special switch support. The outgoing traffic is distributed according to the current load (computed relative to the speed) on each slave. Incoming traffic is received by the current slave. If the receiving slave fails, another slave takes over the MAC address of the failed receiving slave. | ||

| + | Prerequisites: | ||

| − | + | 1.Ethtool support in the base drivers for retrieving the speed of each slave. | |

| − | + | '''Mode 6''' | |

| − | |||

| + | balance-alb | ||

| + | Adaptive load balancing: includes balance-tlb plus receive load balancing (rlb) for IPV4 traffic, and does not require any special switch support. The receive load balancing is achieved by ARP negotiation. The bonding driver intercepts the ARP Replies sent by the local system on their way out and overwrites the source hardware address with the unique hardware address of one of the slaves in the bond such that different peers use different hardware addresses for the server. | ||

| − | === | + | ==== Teaming LACP einrichten ==== |

| − | + | ===== SusE ===== | |

| + | hbzf01:~ # cat /etc/sysconfig/network/ifcfg-bond0 | ||

| + | DEVICE='bond0' | ||

| + | BOOTPROTO='static' | ||

| + | IPADDR='172.27.34.15/24' | ||

| + | BROADCAST='172.27.34.255' | ||

| + | STARTMODE='auto' | ||

| + | PREFIXLEN='24' | ||

| + | STARTMODE='auto' | ||

| + | USERCONTROL='no' | ||

| + | BONDING_MODULE_OPTS='mode=4 lacp_rate=1 miimon=100' | ||

| + | BONDING_MASTER='yes' | ||

| + | BONDING_SLAVE0='eth0' | ||

| + | BONDING_SLAVE1='eth1' | ||

| + | BONDING_SLAVE2='eth2' | ||

| + | BONDING_SLAVE3='eth3' | ||

| + | BONDING_SLAVE4='eth4' | ||

| + | BONDING_SLAVE5='eth5' | ||

| + | BONDING_SLAVE6='eth6' | ||

| + | BONDING_SLAVE7='eth7' | ||

| + | hbzf01:~ # | ||

| + | hbzf01:~ # cat /etc/sysconfig/network/ifcfg-eth0 | ||

| + | DEVICE='eth0' | ||

| + | BOOTPROTO=none | ||

| + | ETHTOOL_OPTIONS='autoneg on' | ||

| + | STARTMODE='off' | ||

| + | USERCONTROL='no' | ||

| + | MASTER=bond0 | ||

| + | SLAVE=yes | ||

| + | hbzf01:~ # | ||

| + | |||

| − | |||

| − | |||

| + | ===== RedHat ===== | ||

| + | First, create a new file in the '''''/etc/sysconfig/network-scripts''''' directory called '''ifcfg-team0''' that looks like this: | ||

| + | DEVICE=team0 | ||

| + | DEVICETYPE=Team | ||

| + | ONBOOT=yes | ||

| + | BOOTPROTO=none | ||

| + | IPADDR=1.2.3.4 | ||

| + | NETMASK=255.255.255.0 | ||

| + | TEAM_CONFIG='{"runner": {"name": "lacp"}, "link_watch": {"name": "ethtool"}}' | ||

| + | Obviously you need to change the IP address and netmask appropriately. | ||

| + | Then in the same directory, change all of the '''ifcfg-eno[1-4]''' files to look like this: | ||

| + | DEVICE=eno1 | ||

| + | HWADDR=00:11:22:33:44:55 | ||

| + | DEVICETYPE=TeamPort | ||

| + | ONBOOT=yes | ||

| + | TEAM_MASTER=team0 | ||

| + | TEAM_PORT_CONFIG='{"prio": 100}' | ||

| − | + | As above, your local files will differ a bit, because you will need to preserve the existing HWADDR setting. | |

| − | |||

| − | + | This is straight out of the manual. | |

| − | |||

| + | The ifcfg-team0 file refers to the lacp.conf file you have already created. I do not see in the manual how it finds that file, however. Perhaps teamd remembers it from your earlier manual configuration, or perhaps you have to put it in a common directory. | ||

| − | + | Anyway, once this is configured, you say ifup team0, and the teamed NIC group will all come up together. The individual interfaces need to be down at the start, but you won't need to do anything special to ensure that on boot, since they're now marked as part of a NIC team. The OS's boot configuration will realize that it shouldn't bring those four interfaces up individually, but only as part of the NIC team. | |

| − | |||

| − | + | All of the above assumes you have disabled NetworkManager and gone back to the good old way of configuring networking on Red Hat type Linuxes: | |

| − | + | $ sudo systemctl stop NetworkManager.service | |

| − | + | $ sudo systemctl disable NetworkManager.service | |

| − | + | $ sudo systemctl start network.service | |

| + | $ sudo systemctl enable network.service | ||

| − | + | This is often a good idea on servers, particularly when their network configuration starts getting tricky, as with LACP. NetworkManager solves a lot of problems, but it often does so with a desktop-focused slant that is inappropriate for servers. For instance, it solves the automatic WiFi to Ethernet transitions common with laptops. Servers typically have static network configurations, so NetworkManager can end up just getting in the way. | |

| − | |||

| + | Still, if you find yourself wanting to stick with Red Hat's defaults, they do cover that alternative a few sections earlier in the manual. | ||

| + | <br><br><br> | ||

| + | ==== Bondingstatus der einzelnen IFs sehen ==== | ||

| + | go to: | ||

| + | hszf04:/ # cd /proc/net/bonding hszf04:/proc/net/bonding | ||

| + | # hszf04:/proc/net/bonding | ||

| + | # hszf04:/proc/net/bonding | ||

| + | # l | ||

| + | total 0 | ||

| + | -r--r--r-- 1 root root 0 Jun 3 11:11 bond0 | ||

| + | -r--r--r-- 1 root root 0 Jun 3 11:11 bond1 | ||

| + | hszf04:/proc/net/bonding # cat bond1 | ||

| + | === IP Interfaces live Monitoring === | ||

| + | ==== SAR ==== | ||

| + | sar -n DEV 1 10 | ||

| + | zeigt alle | ||

| + | Netzwerkinterfaces im Sekundentakt mit diversen Übertragungsraten an. Die letzte Zahl ist der Counter um die Anzeige soviel mal zu aktualisieren (hier 10 mal). | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | ==== BMON ==== | |

| + | Kommandozeilen Tool mit Ansicht pro Interface und Historyfunktion | ||

| + | |||

| + | sudo apt-get install bmon | ||

| + | |||

| + | |||

| + | <br><br> | ||

| + | |||

| + | === Status der einzelnen IFs sehen === | ||

| + | ==== eth ==== | ||

| + | ethtool eth4 | ||

| − | |||

| − | === | + | ==== Bonding ==== |

| − | + | bei Suse:<br> | |

| − | + | less /proc/net/bonding/bond1 | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | === Verbundene tcp - udp Sessions auf IPs ikl. Ports anzeigen === | |

| − | + | netstat -an | grep 192 | |

| − | + | ||

| − | + | Hier im Beispiel alle 192.*** er Adressen | |

| − | + | ||

| − | + | === ARP, Neighbor, Scan und co.=== | |

| − | + | ||

| − | + | ==== kleiner witziger Sniffer ==== | |

| − | + | sudo ngrep -d eth0 -i "irgendöppis(suechwort)" | |

| − | + | ||

| − | + | oder | |

| − | + | ||

| − | + | netcat -z -v [Hostname] [Portrange] | |

| − | + | zB: | |

| − | + | netcat -z -v sonne33.pipapo.ch 1-1230 | |

| − | + | netcat -z sonne33.pipapo.ch 1-1230 | |

| − | + | ||

| − | + | ==== fing ==== | |

| − | + | You can also install the tool fing and do a network discovery using this tool. It available as a [http://www.overlooksoft.com/download RPM/DEB], that you can just install standalone. The makers of this tool also make FingBox, which is a mobile application for doing the same thing. | |

| − | + | ||

| − | + | ||

| − | + | $ sudo fing | |

| − | + | 20:59:54 > Discovery profile: Default discovery profile | |

| − | + | 20:59:54 > Discovery class: data-link (data-link layer) | |

| − | > | + | 20:59:54 > Discovery on: 192.168.1.0/24 |

| − | > | + | |

| − | + | 20:59:55 > Discovery round starting. | |

| − | > | + | 20:59:55 > Host is up: 192.168.1.20 |

| − | + | HW Address: 00:26:C7:85:A7:20 (Intel) | |

| − | > | + | Hostname: greeneggs.bubba.net |

| − | > | + | ... |

| − | + | ... | |

| − | + | ------------------------------------------------------------------------------- | |

| − | + | | State | Host | MAC Address | Last change | | |

| − | + | |-----------------------------------------------------------------------------| | |

| − | + | | UP | 192.168.1.1 | 00:18:51:4X:XX:XX | | | |

| − | + | | UP | 192.168.1.2 | 00:25:22:1X:XX:XX | | | |

| − | + | | UP | 192.168.1.3 | 00:19:D1:EX:XX:XX | | | |

| − | + | | UP | 192.168.1.4 | 00:A0:CC:3X:XX:XX | | | |

| − | + | ... | |

| − | + | ||

| − | + | ||

| − | + | Don't let this tools simplicity fool you though. You can output the contents into csv files as well as html files: | |

| − | + | ||

| − | + | $ sudo fing -n 192.168.1.0/24 -o table,html,blah.html | |

| − | + | ||

| − | + | Then view it: | |

| − | + | ||

| − | + | $ elinks blah.html | |

| − | + | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | To write out the results in CSV format: | |

| − | + | $ sudo fing -o log,text log,csv,my-network-log.csv | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | To discover a specific block of IPs you can explicityly tell fing what IP block to scan: | ||

| − | + | $ sudo fing -n 192.168.1.0/24 | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | == | + | == Sonstiges == |

| − | + | === Version der Distri und Kernelversion anzeigen === | |

| − | + | hostnamectl | |

| − | |||

| − | |||

| − | |||

| + | === Patchscript anstossen === | ||

| + | /usr/local/scripts/do_youpatch.sh reboot | ||

| + | oder wenn im gleichen Ordner | ||

| + | ./do_youpatch.sh reboot | ||

| − | + | === du === | |

| − | + | Diskusage | |

| − | + | ==== Grössenangabe von Ordner ==== | |

| + | Zeigt alle Unterordner an | ||

| + | du -hs /<pfad>/* | ||

| − | * | + | Beispiel: |

| − | + | hszf01:/ # du -hs /mnt/nfs_cifs_sql/* | |

| − | + | 420G /mnt/nfs_cifs_sql/c05awg | |

| − | + | 61G /mnt/nfs_cifs_sql/c05awh | |

| − | + | 227G /mnt/nfs_cifs_sql/c05awv | |

| − | + | 173G /mnt/nfs_cifs_sql/c05aww | |

| − | + | 30G /mnt/nfs_cifs_sql/c05fgk | |

| + | 62G /mnt/nfs_cifs_sql/c05gxl | ||

| + | 512 /mnt/nfs_cifs_sql/c05gxm | ||

| + | 170G /mnt/nfs_cifs_sql/v062qd | ||

| + | 325M /mnt/nfs_cifs_sql/v064ae | ||

| + | 512 /mnt/nfs_cifs_sql/v067is | ||

| + | 3.2G /mnt/nfs_cifs_sql/v069fo | ||

| + | hszf01:/ # | ||

| + | |||

| + | Zeigt nur diesen Ordner an | ||

| + | du -hs /<pfad>/ | ||

| − | + | Beispiel: | |

| + | hszf01:/ # | ||

| + | du -hs /mnt/nfs_cifs_sql/ | ||

| + | 7.0T /mnt/nfs_cifs_sql/ | ||

| + | hszf01:/ # | ||

| − | + | '''Zeige die grösten Files an''' | |

| − | + | du -h | sort -rh | head -20 | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | === df === | |

| − | |||

| − | + | df -h | |

| + | zeigt alle Partitionen und Mounts an | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | === ps === | |

| − | + | ps -ef | |

| − | |||

| − | |||

| − | |||

| − | + | zB zeigt alle offenen Telnet sessions: | |

| + | ps -ef|grep telnet | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | === kill === | |

| − | + | kill [PID] | |

| − | |||

| − | |||

| − | |||

| − | : | + | zb: |

| + | kill 42338 | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | === chkconfig === | |

| + | chkconfig -A | ||

| + | |||

| + | == RPM to DEB - alien == | ||

| + | |||

| + | um ein rpm Installationspaket in eine deb (Debian) version zu konvertieren bitte folgendes beachten. | ||

| + | [http://embraceubuntu.com/2005/09/23/installing-using-an-rpm-file/ Anleitung] | ||

| + | |||

| + | Remainder: | ||

| + | sudo alien -k name-of-rpm-file.rpm | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | == Root rechte == | |

| − | + | === Verknüpfung zu Programm mit "root" starten === | |

| − | + | * Starter (Verknüpfung) erstellen oder praktischer den Original Starter kopieren | |

| − | + | * in den Eigenschaften des Starters zum Feld "Befehl" navigieren | |

| − | + | * vor dem Original Startbefehl gksu einfügen.<br> | |

| − | + | Also: | |

| − | + | ||

| − | + | <code>gksu <programm></code> | |

| − | + | ||

| − | + | z.B.: Nautilus | |

| − | + | ||

| − | + | <code>*gksu* nautilus --no-desktop computer:</code> | |

| − | + | ||

| − | + | oder | |

| − | + | * Installiere das Paket Menu: *sudo apt-get install menu* | |

| − | + | * Starter (Verknüpfung) erstellen oder praktischer den Original Starter kopieren | |

| − | + | * in den Eigenschaften des Starters zum Feld "Befehl" navigieren | |

| − | + | * vor dem Original Startbefehl *su-to-root -X -c* einfügen. | |

| − | + | Also: | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | <code>su-to-root -X -c <programm></code> | |

| − | + | z.B.: Nautilus | |

| − | |||

| − | |||

| − | + | <code>su-to-root -X -c nautilus --no-desktop computer:</code> | |

| − | + | === Script in Ubuntu mit root Rechten laufen lassen === | |

| − | + | >>>Dies ist aus<br> | |

| − | z.B. | + | >>>Sicherheitsgründen so, da es relativ einfach ist über ein setuid-root<br> |

| − | + | >>>shellscript zu einer root shell zu kommen.<br> | |

| − | + | >><br> | |

| − | + | >>Das macht Sinn.<br> | |

| − | + | >><br> | |

| − | + | >><br> | |

| − | + | >>>Ich verstehe nicht, wieso du dein script nicht mit sudo startest (z.B.<br> | |

| − | + | >>>sudo /root/script). So kannst du das gut testen bis Du das in der<br> | |

| − | + | >>>crontab eingetragen hast.<br> | |

| − | + | >><br> | |

| − | + | >>Das kann ich, dann muss ich aber auch alle Befehle innerhalb des Scripts<br> | |

| − | + | >>mit sudo versehen, sonst gibt es das genannte Problem.<br> | |

| − | + | ><br> | |

| − | + | ><br> | |

| − | + | > Dann machst du definitiv noch etwas falsch. Ich vermute mal, dass das<br> | |

| − | + | > nichts mit den Rechten zu tun hat, sondern einfach an deinem Skript<br> | |

| − | + | > liegt. Wenn du das Skript mit sudo startest, dann läuft es mit UID 0<br> | |

| − | + | > (root) und das gilt auch für alle Prozesse, die das Skript startet.<br> | |

| − | + | ><br> | |

| − | + | ><br> | |

| − | + | >>Mir ist noch nicht ganz klar, warum die crontab dann später ohne sudo<br> | |

| − | + | >>auskommt, aber ich brav sudo eintippen muss. Bisher bin ich immer davon<br> | |

| − | + | >>ausgegangen "was root gehört, darf alles" und der Inhalt von /bin z.B.<br> | |

| − | + | >>gehört ja root.<br> | |

| − | + | ><br> | |

| − | + | > Zuerst zu cron: Cron läuft ja bereits als root. Es kann also weitere<br> | |

| − | z.B. | + | > Prozesse (z.B. die Cronjobs) als root starten. Also hier ist kein<br> |

| − | + | > Problem.<br> | |

| − | + | > Ich glaube dir ist noch nicht ganz klar, wie das sudo/root Konzept von<br> | |

| − | + | > Ubuntu aussieht. Der root Account auf einem Ubuntu System existiert<br> | |

| − | + | > genauso wie auf jedem anderen System auch. Er hat einfach ein<br> | |

| − | + | > deaktiviertes Passwort. Das hindert aber Daemons (wie cron) nicht daran<br> | |

| − | + | > als root zu laufen und sie benötigen dazu auch nicht sudo. Sudo brauchst<br> | |

| − | + | > du nur, wenn du als Benutzer etwas als mit root-Rechten laufen lassen<br> | |

| − | + | > willst. Der einzige Unterschied zwischen Ubuntu und einem "normalen"<br> | |

| − | + | > Linux Installation ist, dass du nicht also root einloggen kannst und<br> | |

| − | + | > dass du den Befehl su nicht benutzen kannst. Beides kannst du aber auch<br> | |

| − | + | > unter Ubuntu einfach ermöglichen, in dem du "sudo passwd" ausführst und<br> | |

| − | + | > dem root Account ein Passwort gibst.<br> | |

| − | + | > Das root Konzept von OS X ist im übrigen genau gleich wie jenes von<br> | |

| − | + | > Ubuntu.<br> | |

| − | + | ><br> | |

| − | + | > Nun noch zum "was root gehört, darf alles": Hier vermischt du die<br> | |

| − | + | > Dateisystemrechte einer ausführbaren Datei mit den Rechten eines<br> | |

| − | + | > laufenden Prozesses. Beides hat (abgesehen von setuid) eigentlich nichts<br> | |

| − | + | > miteinander zu tun. Egal wem eine ausführbare Datei gehört, erbt der<br> | |

| − | + | > Prozess, welcher entsteht wenn du sie ausführst immer die Rechte des<br> | |

| − | + | > Prozesses aus welchem er gestartet wurde. Also zum Beispiel die Rechte<br> | |

| − | + | > der Shell, wenn du einen Befehl auf der Shell eintippst. Das gesetzte<br> | |

| − | + | > setuid Bit ändert dieses verhalten. Dann bekommt der neue Prozess die<br> | |

| + | > Rechte des Owners der Binärdatei im Dateisystem. Z.B. sudo hat das<br> | ||

| + | > setuid Bit gesetzt, da es als root laufen muss, um seine Funktion zu<br> | ||

| + | > erfüllen.<br> | ||

| + | ><br> | ||

| + | ><br> | ||

| + | >>Liegt des Rätsels Lösung also darin, dass der cronjob mit dem passenden<br> | ||

| + | >>setuid-but ausgeführt wird und somit dessen Rechte automatisch auch für<br> | ||

| + | >>das aktivierte Script gelten, während das Script alleine diese Rechte<br> | ||

| + | >>offenbar gar nicht haben kann?<br> | ||

| + | ><br> | ||

| + | ><br> | ||

| + | > Nein ein cron job mit setuid bit ist praktisch in jedem fall eine<br> | ||

| + | > fehlkonfiguration. Der job erbt die Rechte vom cron daemon, welcher ihn<br> | ||

| + | > startet und kann damit also root laufen. Bei Jobs in crontabs von<br> | ||

| + | > Benutzern gibt cron seine root Rechte "freiwillig" auf und setzt die<br> | ||

| + | > Rechte des Jobs auf die Rechte des Benutzers zu dem der Job gehört. Das<br> | ||

| + | > kann cron, weil es als root läuft.<br> | ||

| + | ><br> | ||

| + | > So das wurde ja nun ein richtiger Crashkurs in Unix Prozessrechten.<br> | ||

| + | Posted by Gaudenz<br> | ||

| + | THX<br> | ||

| − | + | == Mount / Disk / Partitionen == | |

| − | |||

| − | |||

| − | |||

| − | + | === SMART Checks === | |

| − | + | Tools zum überwachen von SMART fähigen HDDs und SSDs | |

| − | + | Guter Beschrieb: https://www.howtoforge.com/tutorial/monitor-harddisk-with-smartmon-on-ubuntu/ | |

| − | |||

| − | |||

| − | + | CLI: | |

| − | + | sudo apt-get install smartmontools | |

| + | |||

| + | GUI: | ||

| + | sudo apt-get install gsmartcontrol | ||

| − | + | ----- | |

| − | |||

| − | + | === fstab === | |

| − | + | # NFS | |

| − | + | 10.1.1.222:/volume1/Moviez /media/Moviez nfs rw 0 0 | |

| + | 10.1.1.222:/volume1/Serien /media/Serien nfs rw 0 0 | ||

| + | 10.1.1.222:/volume1/Dokus /media/Dokus nfs rw 0 0 | ||

| + | 10.1.1.222:/volume1/Music /media/Music nfs rw 0 0 | ||

| + | 10.1.1.222:/volume1/MusicVideos /media/MusicVideos nfs rw 0 0 | ||

| + | 10.1.1.222:/volume1/Hörbücher /media/Hörbücher nfs rw 0 0 | ||

| + | 10.1.1.222:/volume1/emby-backup /media/emby-backup nfs rw 0 0 | ||

| + | |||

| + | # CIFS | ||

| + | //10.1.1.221/share/Music/ /media/popcorn-music cifs credentials=/root/.smbcredentials-popcorn,iocharset=utf8,nounix,file_mode=0777,vers=2.1,dir_mode=0777 0 0 | ||

| + | #//10.1.1.220/share/Video/ /media/popcorn-videos cifs credentials=/root/.smbcredentials-popcorn,iocharset=utf8,nounix,file_mode=0777,vers=2.1,dir_mode=0777 0 0 | ||

| + | #//10.1.1.205/backup_maxtor/ /media/Maxtor-MusicBackup cifs credentials=/root/.smbcredentials-driver,iocharset=utf8,nounix,file_mode=0777,vers=2.1,dir_mode=0777 0 0 | ||

| + | |||

| + | |||

| + | //10.1.1.225/Serien-Dokus/ /media/serien cifs credentials=/root/.smbcredentials-driver,iocharset=utf8,nounix,file_mode=0777,dir_mode=0777,vers=1.0 0 0 | ||

| + | #//10.1.1.200/moviez/Moviez /media/Moviez-D-Z cifs credentials=/root/.smbcredentials-driver,iocharset=utf8,nounix,file_mode=0777,dir_mode=0777,vers=1.0 0 0 | ||

| + | #//10.1.1.200/usbshare1/backup /media/Backup cifs credentials=/root/.smbcredentials-driver,iocharset=utf8,nounix,file_mode=0777,dir_mode=0777,vers=1.0 0 0 | ||

| + | //10.1.1.225/Serien-Dokus/Music /media/popcorn-music cifs credentials=/root/.smbcredentials-driver,iocharset=utf8,nounix,file_mode=0777,dir_mode=0777,vers=1.0 0 0 | ||

| + | //10.1.1.226/Moviez /media/Moviez cifs credentials=/root/.smbcredentials-driver,iocharset=utf8,nounix,file_mode=0777,dir_mode=0777,vers=1.0 0 0 | ||

| + | |||

| + | # Disk | ||

| + | UUID=2fa34ca4-1e6c-4829-acc9-6f556f49628a /data1 ext4 acl,user_xattr 1 0 | ||

| − | === | + | === Disk === |

| − | + | Eine zusätzliche Disk (für Programmdaten) unter /data1 (/data2, /data3,... falls mehrere gebraucht werden) einbinden. Nicht mehr mit LVM in der Root-Partition erweitert. | |

| + | Dies hat viele Vorteile... | ||

| + | * Wenn das Programm inkl. seine Daten auf der Disk sind, kann das OS in wenigen Schritten neu aufgesetzt werden und das Programm wieder eingebunden werden (Linux is a File =) ). | ||